In der klassischen IT gehören regelmäßige Sicherheitsupdates bei Computern und anderen Geräten im Netzwerk zum

Standard. Die Betriebssysteme und die Antiviren-Software werden laufend auf erforderliche Updates geprüft, und,

sofern verfügbar, ohne Verzögerung aktualisiert. Der Benutzer merkt oft gar nichts davon.

Bei Systemen, die in der Fertigung und Produktion eingesetzt werden, sind solche automatischen Update-Prozesse

nicht möglich. Zum einen steht die Verfügbarkeit an höchster Stelle. Ein Industrie-PC, der ein Werkzeug oder

Material mit mehreren Metern pro Sekunde durch eine Maschine bewegt, kann nicht mal kurz für ein paar Sekunden

den Prozess anhalten, um Software-Updates zu installieren. Zum anderen ist manche Software in der Produktion,

beispielsweise die Runtime einer SoftSPS, nur bis zu einem bestimmten Service-Pack freigegeben. Der Anwender

muss dann warten, ob bzw. bis der Hersteller nachzieht.

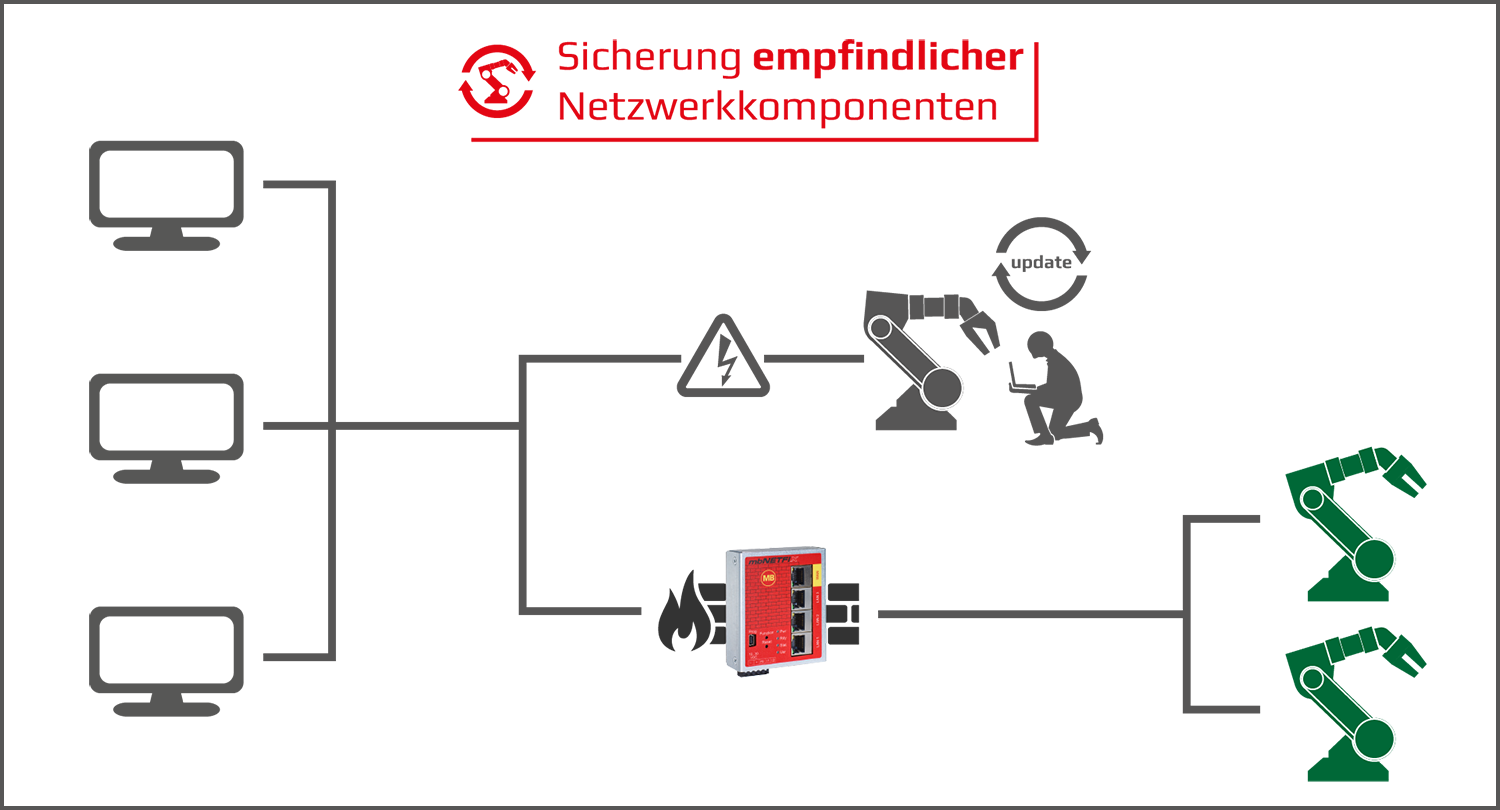

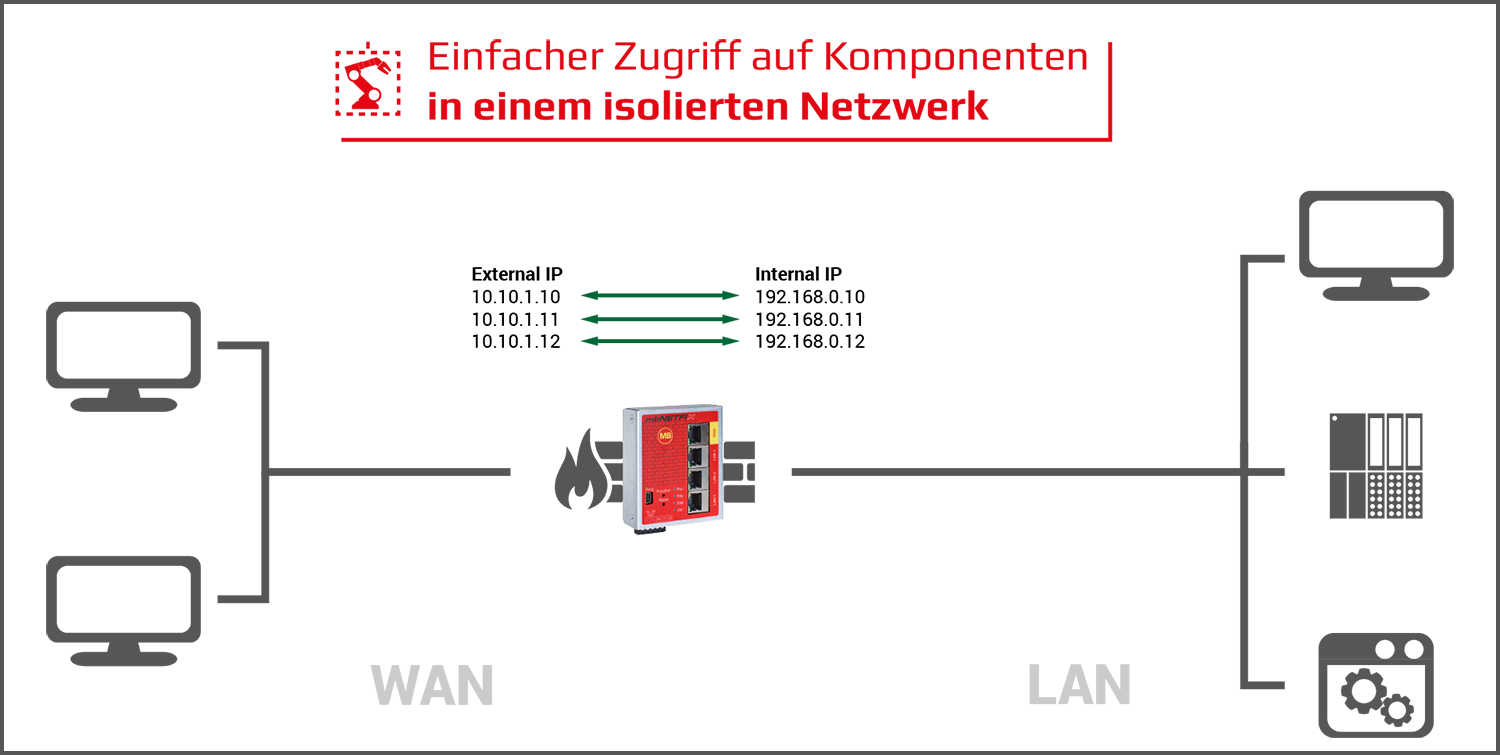

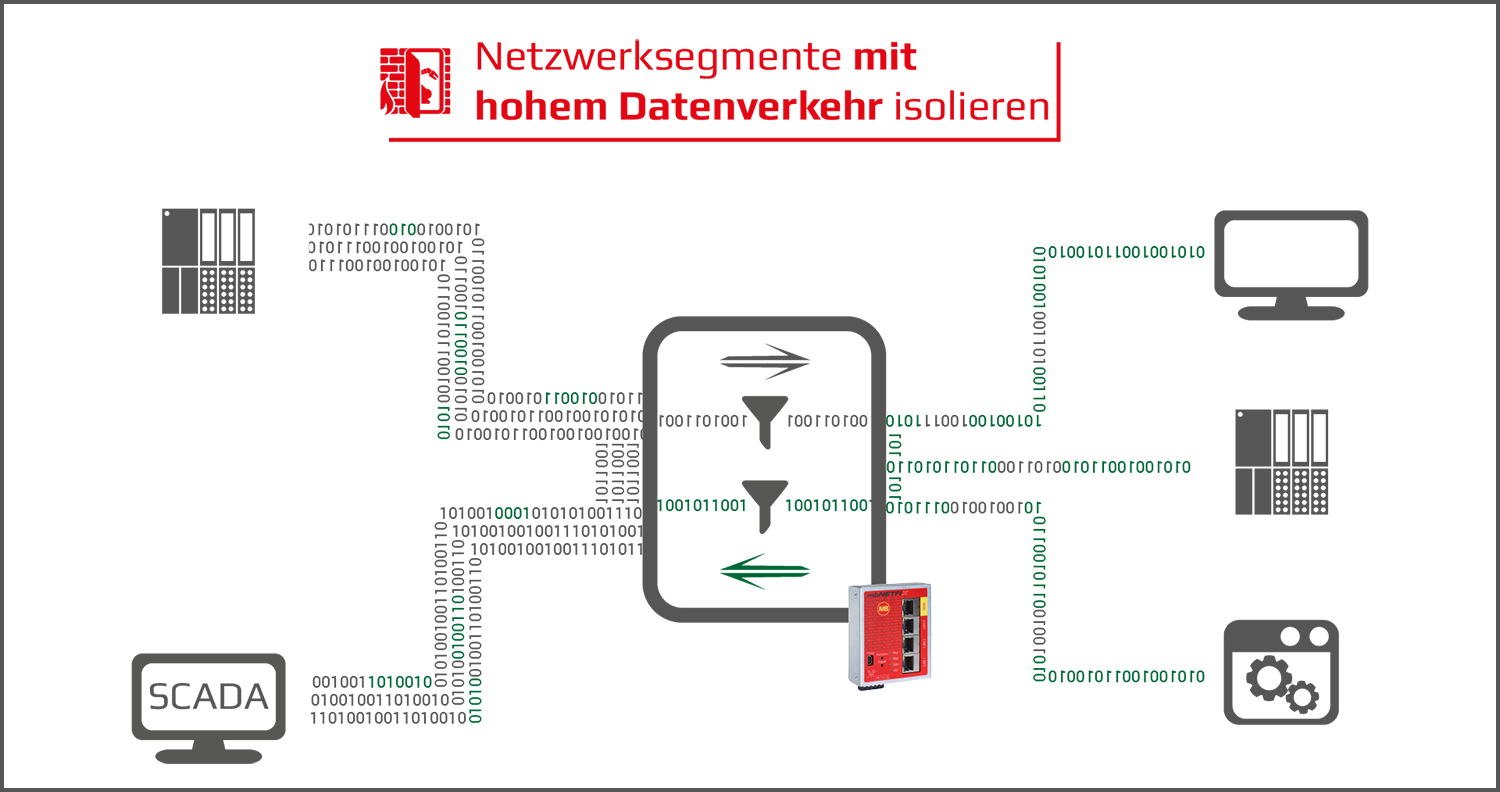

Isoliert Netzwerksegmente

Um trotzdem einen wirkungsvollen Schutz gegen Angriffe von außen zu erreichen, kann der Anwender mit der

Industrie-Firewall mbNETFIX Netzwerksegmente isolieren – und nur einen definierten Datenverkehr zulassen. Mit

der Einrichtung sicherer Zonen entschärft der Anwender nicht nur die Update-Problematik, sondern schützt auch

Geräte-Panels und Steuerungen, die keine eigenen Sicherheitsmechanismen haben.

Security by Design

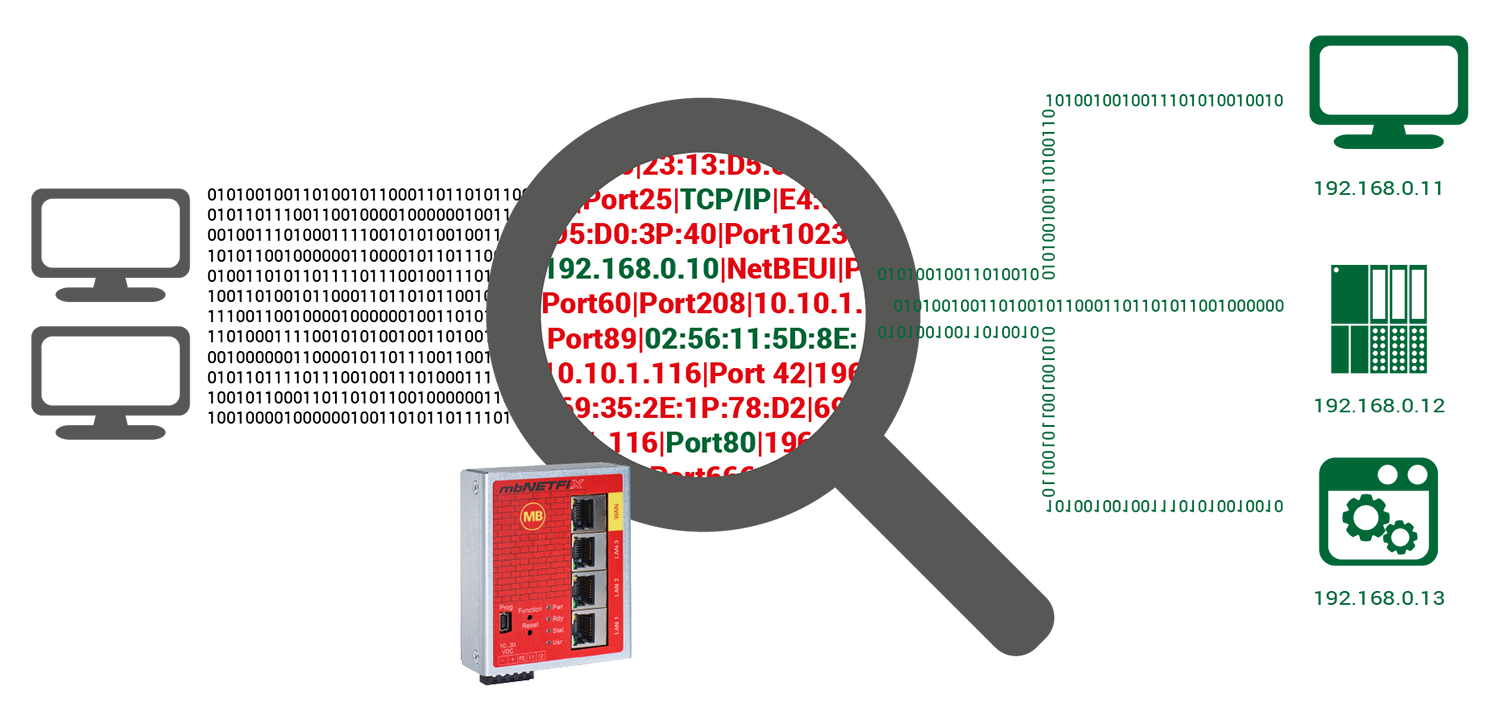

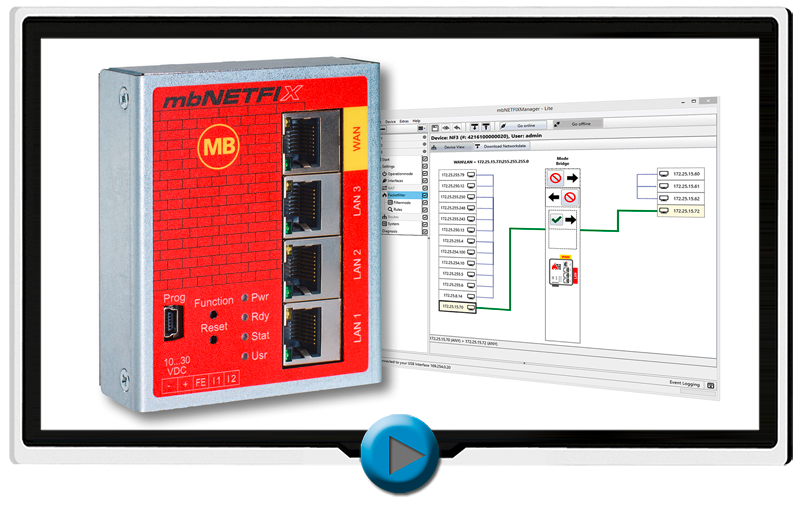

Die Konfiguration der Industrie-Firewall erfolgt einfach per Lernmodus. Hier erlaubt die Firewall eine

unbeschränkte Kommunikation und zeichnet alle Verbindungen auf. Der Anwender entscheidet anschließend anhand der

erfassten Pakettabelle, welche Verbindungen unter den IP-Geräten zulässig und welche unerwünscht sind und

deshalb gesperrt werden. Das Konzept der Firewall basiert auf „Security by Design“. Schon während Design und

Entwicklung werden mögliche Bedrohungsszenarien analysiert und ein entsprechender Schutz vorgesehen. Um die

Angriffsvektoren so klein wie möglich zu halten, wurde auf ein Web-Interface zur Konfiguration bewusst

verzichtet. Stattdessen wird die Firewall lokal über den USB-Port konfiguriert. Für IT-Experten steht, optional

aktivierbar, auch ein SSH-Interface zur Verfügung.

▪ ds

Jetzt mehr erfahren!

All about automation Essen 2018

Stand 331

Essen, 6.6 - 7.6.2018